据外媒报道,比利时鲁汶大学(KU Leuven)与英国伯明翰大学(University of Birmingham)最近进行的一项研究表明,由于丰田、现代和起亚等汽车制造商的芯片机械钥匙加密方式存在缺陷,此类品牌汽车存在被侵入或被盗风险,主要是因为此类汽车制造商采用的德州仪器DST80加密系统存在漏洞,会让潜在黑客能够克隆此类汽车的密钥。

该研究指出,采用此种加密形式的汽车密钥可通过对为它们提供支持的固件进行逆向操作,被其他人入侵。尽管采用DST80加密系统能够实现至多对80位数据的保护,但是现代和起亚只使用24位数据,使用当代的计算机,可以在几秒内很快绕过此类数据。受此漏洞影响的丰田汽车的加密密钥是基于汽车的序列号,信号来自于汽车钥匙。

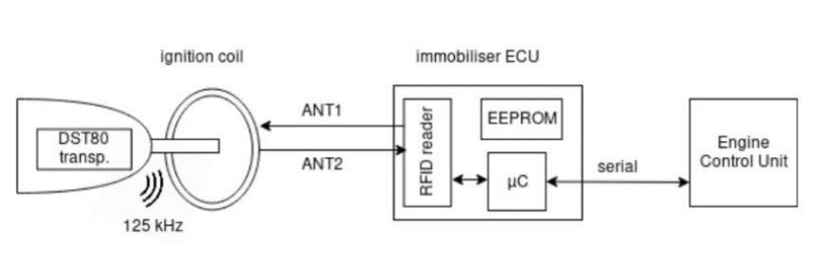

由于DSTO加密技术出现问题主要在于其安装在受影响汽车上的方式,入侵者只需靠得足够近,采用无线射频识别(RFID)扫描仪,就可以让车辆做出响应,犹如他们拿到了合法的汽车钥匙一样。从廉价版RFID扫描仪中获取的数据就足以找到特定车辆的加密密钥,并进行复制(采用相同的设备),然后采用该设备禁用汽车的防盗控制装置。

防盗控制装置是一种汽车部件,除非在特定区域内拿着适当的车钥匙,否则该装置能够让汽车无法启动。如果禁用了该装置,入侵者只需要控制点火管的钥匙槽,用螺丝刀或短路点火启动汽车。

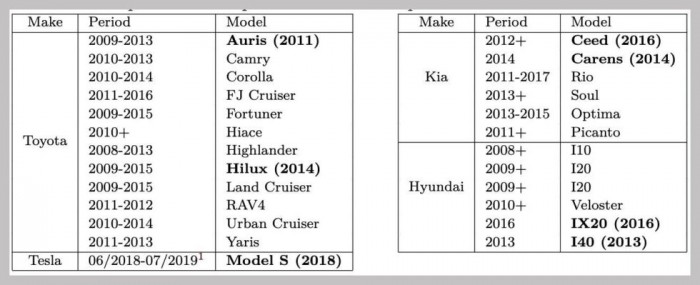

此次研究公布了受该漏洞影响的车型和年份名单,其中包括上述汽车制造商2009至2017年的热卖车型Corolla、Land Cruiser和Optima。研究还指出,未在该名单中的汽车车型也可能会受到该问题的影响。

现在的问题是各汽车制造商对该问题的反应各不相同,虽然特斯拉2018年款Model S车型也被列为受影响车型之一,但是特斯拉2019年进行了更新,解决了该安全问题。丰田公司则表示,该漏洞只在较老款车型上出现,因为较新款车型的配置会不同。现代汽车则表示,受该问题影响的车型并未在国内销售。

受此漏洞影响的车主可以采用转向锁等手动操作来保护车辆。正如特斯拉一样,可以重新配置加密的实现方式,以保护车辆不受该漏洞的影响。(文中图片均来自techxplore.com)